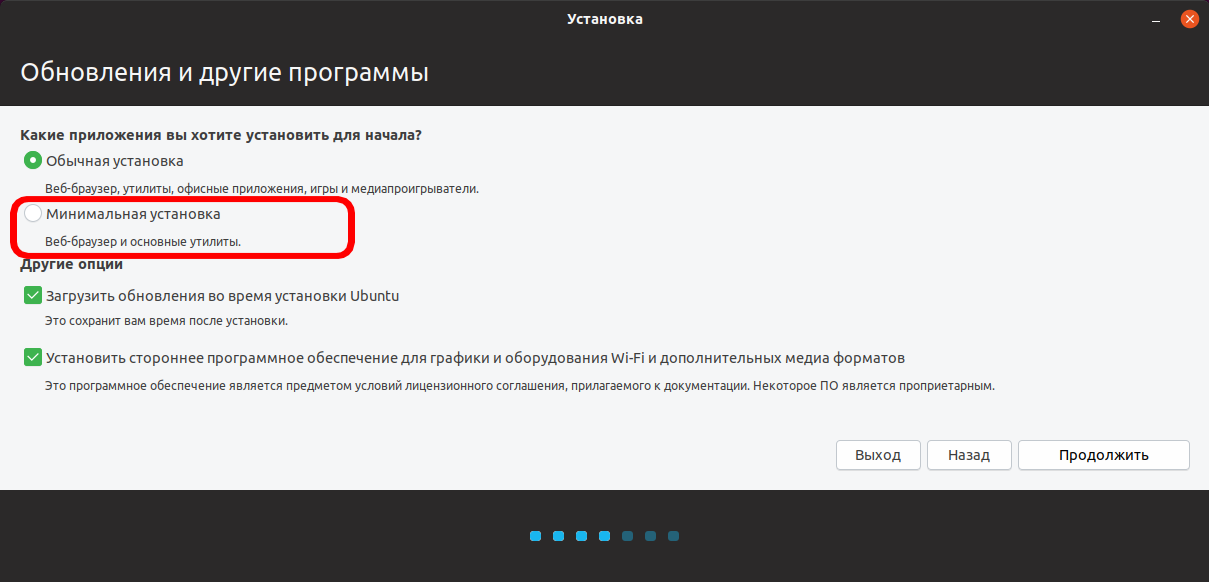

Периодически я ставлю разные дистрибутивы линукса, чаще всего это Ubuntu. На этот раз, начав установку очередной свежей версии, обнаружил, что теперь можно выбрать крайне полезный её вариант:

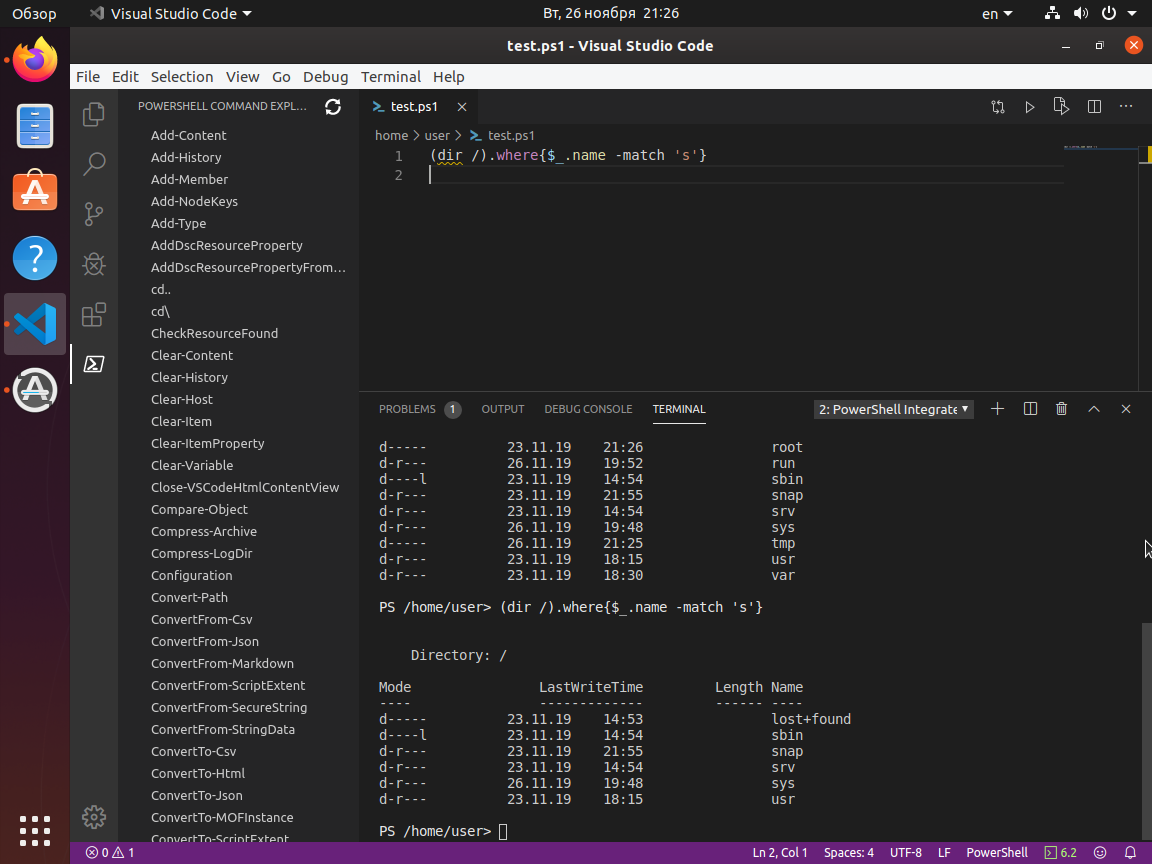

Также, меня интересовал вопрос, есть ли какой-нибудь хороший редактор кода для Powershell в линуксе. Оказалось, что родной микрософтовский редактор VSCode доступен и прекрасно работает. Теперь можно везде писать скрипты на одном языке и в одном редакторе.